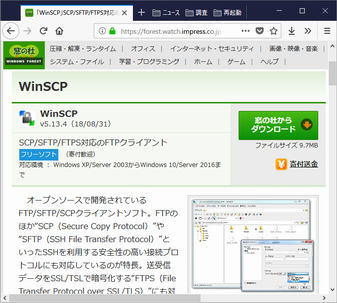

通常は WinSCP の公式サイト からダウンロードしますが、今回は窓の杜の WinSCP の紹介ページからダウンロードします。3-2. WinSCP をインストールする

(Google で検索すると、公式サイトより窓の杜のほうが先に表示されるため)

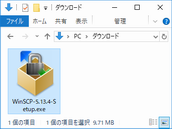

3-2-1. ダウンロードしたインストーラをダブルクリックして起動する

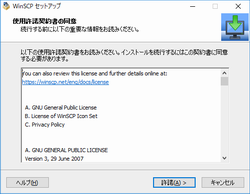

3-2-2. ライセンスに同意して ボタンをクリックする

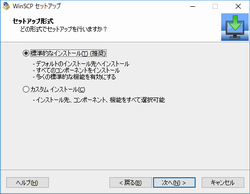

3-2-3. 標準的なインストール(T)(推奨) を選択して ボタンをクリックする

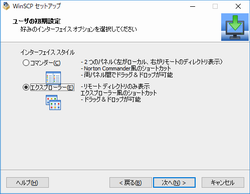

3-2-4. エクスプローラー(E) を選択して ボタンをクリックする

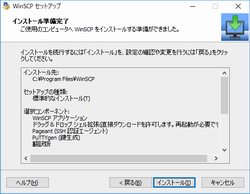

3-2-5. ボタンをクリックしてインストールを開始する

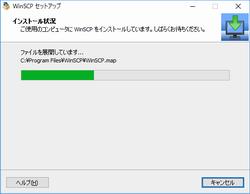

3-2-6. インストールが終了するまでプログレスバーが進む

3-2-7. インストールの終了。 ボタンをクリックしてインストーラを終了する

以下のチェックボックスを外しておく

・□ WinSCPを起動

・□ スタートページを開く

⇒

⇒

⇒

⇒  警告ウィンドウ

警告ウィンドウ

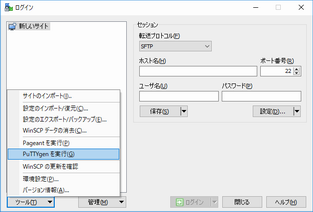

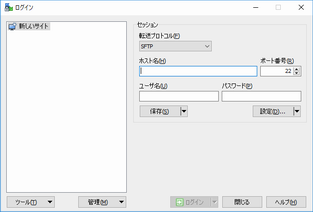

をクリックして「高度なサイトの設定」を表示する

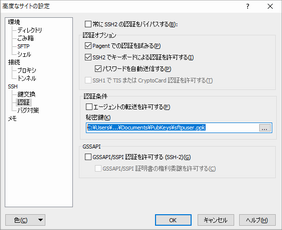

をクリックして「高度なサイトの設定」を表示する 左ペインの「SSH」-「認証」を選択し、

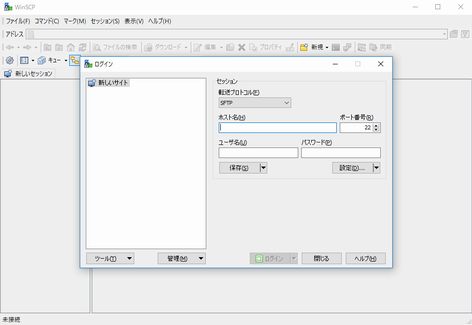

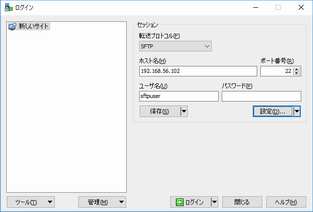

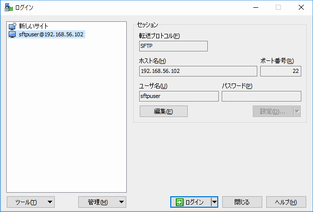

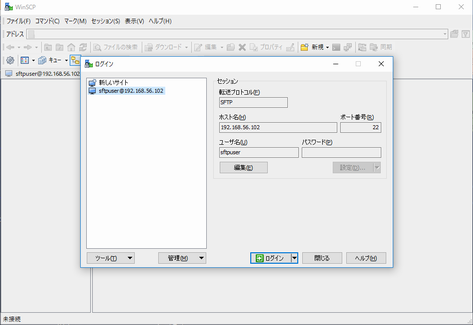

左ペインの「SSH」-「認証」を選択し、 「ログイン」ウィンドウに戻るので、セッション情報を記入し、 ボタンをクリックする。

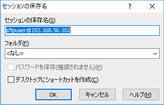

「ログイン」ウィンドウに戻るので、セッション情報を記入し、 ボタンをクリックする。 保存名の確認ウィンドウ

保存名の確認ウィンドウ ログイン情報の保存完了。

ログイン情報の保存完了。

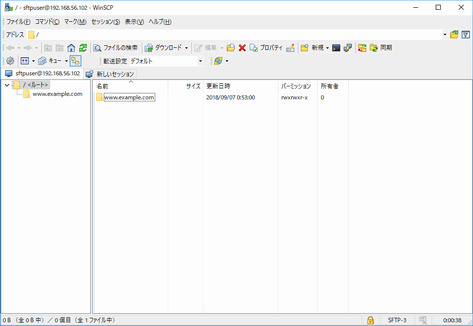

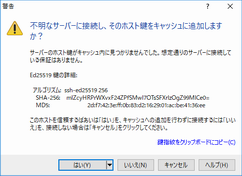

初めてログインするサーバのホストの公開鍵は WinSCP に未登録のため、 ボタンをクリックして接続先サーバの公開鍵を取り込む。

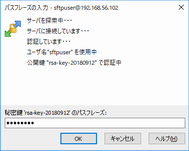

初めてログインするサーバのホストの公開鍵は WinSCP に未登録のため、 ボタンをクリックして接続先サーバの公開鍵を取り込む。 上記 4-4 で Key passphrase にパスフレーズを記入した場合は、このウィンドウが表示される。

上記 4-4 で Key passphrase にパスフレーズを記入した場合は、このウィンドウが表示される。