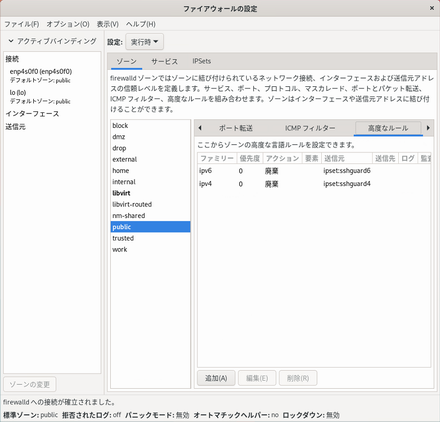

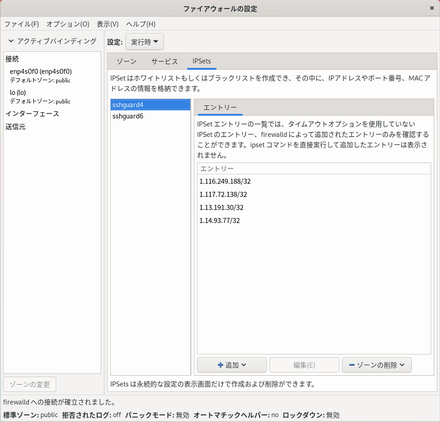

$ tail -f /var/log/messages | grep sshguard6-2. GNOME では firewall-config からも設定を確認可能。

*2forever: 192.168.49.218, 10.2.168.209 が永久にブロックされた。

Mar 17 15:54:08 MyHost sshguard[767559]: Attack from "192.168.49.218" on service SSH with danger 10.

Mar 17 15:54:08 MyHost sshguard[767559]: Blocking "192.168.49.218/32" forever (3 attacks in 3 secs, after 3 abuses over 543 secs.) *2

Mar 17 15:54:11 MyHost sshguard[767559]: Attack from "10.2.168.209" on service SSH with danger 10.

Mar 17 15:54:13 MyHost sshguard[767559]: Attack from "10.2.168.209" on service SSH with danger 10.

Mar 17 15:54:14 MyHost sshguard[767559]: Attack from "10.2.168.209" on service SSH with danger 10.

Mar 17 15:54:14 MyHost sshguard[767559]: Blocking "10.2.168.209/32" forever (3 attacks in 3 secs, after 3 abuses over 522 secs.) *2

Mar 17 15:54:26 MyHost sshguard[767559]: Attack from "192.168.48.202" on service SSH with danger 2.

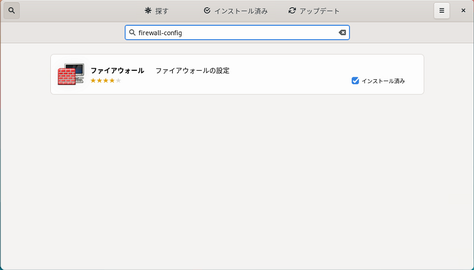

firewall-config をインストールする。

⇓

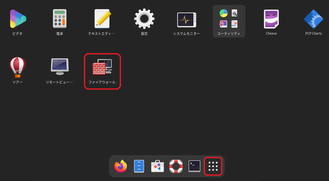

firewall-config を起動する。

⇓

firewall-config 画面

*3永久ブロックする IP アドレス (上図の「エントリー」) は SSHGuard が起動するたび firewalld の に登録されるため に登録されなくて良い。

⇔