2-1. インストーラをダウンロードする。

GitHub のリポジトリ or Vector から Ratatoskr のインストーラ (RatatoskrInstaller_x.x.x.exe) をダウンロードする。2-2. インストーラを実行する。

このときは RatatoskrInstaller_0.7.0.exe だった。

ボタンをクリックする。

⇓

ボタンをクリックする。

⇓

ボタンをクリックする。

⇓

ボタンをクリックする。

⇓

待つ。(2~3 秒)

⇓

ボタンをクリックする。

プロファイルは C:\Users\who\AppData\Roaming\Ratatoskr\ に作成される。

ツールバーから「ツール」-「Options...」を選択する。

ツールバーから「ツール」-「Options...」を選択する。 「インタプリタ」タブの「Port」に

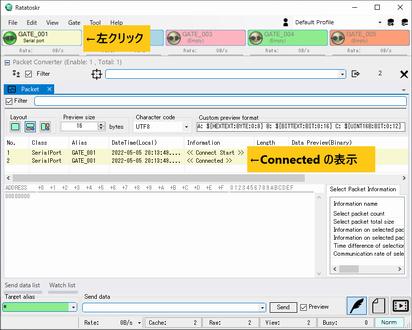

「インタプリタ」タブの「Port」に Ratatoskr を起動し、接続ボタンの 1 つ

Ratatoskr を起動し、接続ボタンの 1 つ 設定画面が表示されるので、「Device」タブの「Port」に

設定画面が表示されるので、「Device」タブの「Port」に 接続ボタンを左クリックすると COM21 に接続され、

接続ボタンを左クリックすると COM21 に接続され、